Il nuovo Threat Report di Sophos svela quali minacce e tipologie di attacco metteranno alla prova Ia sicurezza dei sistemi nel 2021

Ricercatori dei SophosLabs, threat hunter, esperti di sicurezza cloud e di IA forniscono una panoramica sulle nuove tendenze dei cyberattacchi

Sophos, leader globale nella sicurezza informatica di ultima generazione, presenta il nuovo Sophos 2021 Threat Report, che evidenzia come il ransomware e i rapidi cambiamenti nel comportamento d’attacco dei cybercriminali saranno i principali protagonisti dell

o scenario della sicurezza IT anche per il 2021.

Il report, realizzato dagli esperti di sicurezza dei SophosLabs e dai threat hunter dell’azienda, affiancati da esperti di sicurezza cloud e IA, fornisce una visione tridimensionale dello scenario che ci attende nei prossimi 12 mesi.

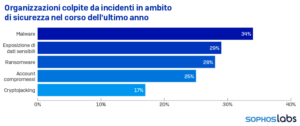

Dall’analisi svolta emergono 3 principali trend:

- Il divario tra gli autori di diverse tipologie di attacchi ransomware tenderà ad aumentare: per quanto concerne la fascia alta, gli autori delle grandi famiglie di ransomware, come ad esempio Ryuk e RagnarLocker continueranno a modificare e a rendere sempre più sofisticate le loro TTP (tattiche, tecniche e procedure) diventando sempre più difficili da intercettare e puntando a colpire le aziende di grandi dimensioni.

Prendendo invece in esame gli attacchi entry-level, Sophos prevede che il loro numero aumenterà sensibilmente e attacchi come Dharma saranno sempre più sfruttati dai cybercriminali che puntano a mettere a segno volumi elevati di attacchi puntando a prede

di dimensioni ridotte.

Un’altra importante tendenza del ransomware che gli esperti di Sophos si aspettano di vedere affermarsi anche nel 2021 riguarda la cosiddetta “estorsione secondaria”. Tale attacco prevede che oltre a cifrare i dati, i cybercriminali rubino e minaccino di rendere disponibili informazioni sensibili o confidenziali qualora le proprie richieste di riscatto non vengano soddisfatte. Esempi di questo genere si sono manifestati nel 2020 attraverso Maze, RagnerLocker, Netwalker, REvil, e molti altri ransomware simili.

“Il business model alla base del ransomware è dinamico e complesso. Nel 2020 Sophos ha rilevato una chiara tendenza secondo la quale gli autori degli attacchi informatici si differenziavano a seconda dei livelli di competenza e tipologia di obiettivo. Oggi tu

ttavia, stiamo rilevando anche famiglie di ransomware che condividono strumenti top di gamma al fine di formare una sorta di cartello collaborativo” spiega Chester Wisniewski, principal research scientist di Sophos. “Alcuni di questi ransomware, come ad esempio Maze, sembravano spariti dalla circolazione ma molti strumenti e tecniche che lo caratterizzavano sono riapparsi sotto le sembianze del nuovo arrivato Egregor. Il mondo delle cyberminacce odia gli spazi vuoti: non appena una minaccia scompare, viene subito sostituita da una nuova e ciò rende difficile fare previsioni su quali saranno i prossimi ransomware a dominare la scena. Possiamo comunque aspettarci che quanto rilevato nel corso dell’ultimo anno dal nostro Threat report si confermi anche nel 2021”

- Le minacce quotidiane, come malware, loader e botnet o Initial Access Brokers, richiederanno una sempre maggiore attenzione da parte dei responsabili della sicurezza. Questo tipo di minacce può sembrare meno pericoloso ma in realtà è stato pensato per ottenere un primo accesso al bersaglio, raccogliere le informazioni necessarie e condividerle con una rete di command and control che, basandosi su quanto raccolto, definirà gli step successivi dell’attacco. Se dietro a questo tipo di minacce ci sono delle persone, sapranno analizzare ogni macchina compromessa, identificarne il valore e rivenderla al migliore offerente. Ad esempio nel 2020 Ryuk ha sfruttato Buer Loader per diffondere il proprio ransomware.

“Il malware di questo tipo può venire erroneamente percepito soltanto come un fastidioso rumore di fondo che fa risuonare l’allarme di sicurezza, ma Sophos ha rilevato come in realtà questa tipologia di attacco vada affrontata con massima attenzione, poiché può essere l’inizio di un’infezione assai più grave. L’errore è pensare che, una volta identificato e rimosso il malware, il problema sia risolto, mentre spesso ciò di cui non ci si rende conto è che l’attacco è stato presumibilmente sferrato contro più di una singola macchina e che malware apparentemente comuni come Emotet e Buer Loader possono portare ad attacchi molto più avanzati come Ryuk o Netwalker. Questi ultimi non vengono rilevati fino a quando non si scatenano, il più delle volte di notte o nel weekend, quando tendenzialmente è più difficile che vengano rilevati tempestivamente. Non sottovalutate questi attacchi, potrebbero rivelarsi estremamente dannosi e costosi” raccomanda Wisniewski.

- Al fine di contrastare le misure di sicurezza adottate, si registrerà un sensibile incremento dell’utilizzo di tool legittimi, utilities molto note e destinazioni di rete comuni.

Attraverso queste tecniche, i cybercriminali eviteranno di essere identificati e potranno muoversi indisturbati nella rete, fino a quando saranno pronti a lanciare la fase principale del loro attacco, come ad esempio il ransomware. Questo modo di agire offre particolari vantaggi anche in caso di attacchi che vengono orchestrati da una nazione in particolare, poiché rendono estremamente difficile identificarne l’origine.

“L’abuso di strumenti e tecniche di attacco ormai considerate comuni per camuffare attacchi attivi è un tipo di comportamento ampiamente rilevato da Sophos già nel corso dell’anno che sta per concludersi. Si tratta di una tattica che mette in difficoltà i tradizionali approcci alla sicurezza poiché non fa scattare immediatamente l’allarme. Ed è qui che devono scendere in campo sistemi che prevedano una componente umana nella ricerca e identificazione delle minacce e che integrino un approccio basato sul managed threat response” spiega Wisniewski. “Solo mettendo in campo degli esperti sarà possibile rilevare le anomalie e le tracce che riveleranno l’eventuale utilizzo fraudolento di strumenti legittimi e solo attraverso un’adeguata formazione di ricercatori di minacce ed esperti IT in grado di usare strumenti di EDR, le aziende potranno realmente proteggersi da questo tipo di attacco” conclude Wisniewski.

Tra le altre tendenze emerse dal nuovo Sophos 2021 Threat Report vanno citate:

- Attacchi ai server: le piattaforme basate su Windows e Linux rappresentano un obiettivo sempre più ghiotto per i cybercriminali, che sfrutteranno tali piattaforme per attaccare le aziende dall’interno

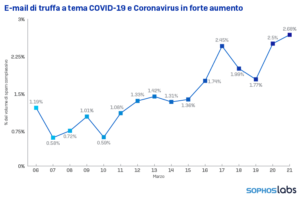

- L’impatto della pandemia COVID-19 sulla sicurezza informatica si tradurrà in nuovi potenziali rischi legati al massivo ricorso al lavoro e alla connettività da remoto

- Il cloud sarà un altro ambito da tenere sotto stretta osservazione: se da un lato il cloud computing ha fornito una valida risposta alle crescenti esigenze di aziende in cerca di ambienti informatici sicuri, dall’altro comporta nuove sfide per la sicurezza, molto diverse da quelle d

- i una rete aziendale tradizionale

- Servizi diffusi come le soluzioni VPN o RDP saranno sempre più sfruttati dai cybercriminali che proveranno così a compromettere il perimetro aziendale attraverso attacchi laterali

- Applicazioni software che vengono abitualmente identificate semplicemente come “indesiderate” perché vettore di pubblicità invasiva, sempre più indistinguibili

da palese malware, potranno essere sfruttate come nuova modalità di attacco - Il ritorno a sorpresa di un vecchio bug, VelvetSweatshop: una funzionalità per la gestione password di una precedente versione di Microsoft Excel utilizzata per celare macro o altri contenuti malevoli nei documenti ed eludere così il rilevamento da parte dei sistemi di sicurezza

- La necessità di implementare un approccio di stampo epidemiologico al fine di quantificare le cyberminacce sconosciute e colmare così il divario tra il rilevamento e l’assess risk e ridefinire le priorità.

Per ulteriori informazioni in merito alle previsioni in ambito sicurezza a cura degli esperti di Sophos:

La versione completa del Sophos Threat Report 2021 è disponibile su www.sophos.com/threatreport.

Ulteriori informazioni e approfondimenti:

- Come Sophos Rapid Response e Sophos Managed Threat Response hanno bloccato un attacco ransomware da 15 milioni di dollari

- Come Sophos Rapid Response ha smembrato la nuova ondata di attacchi Ryuk

- Come affrontare un attacco ransomware: 5 segnali premonitory di un attacco

- Gli effetti di un attacco ransomware sui team IT: Cybersecurity: The Human Challenge

- Come il nuovo SophosRapid Response service interrompe in tempo reale gli attacchi informatici

- Per restare aggiornati sulle ultime notizie relative alle minacce informatiche e sull’azienda: Naked Security e Sophos News

- Per rimanere in contatto con Sophos sui social Twitter, LinkedIn, Facebook, Spiceworks, e YouTube

Condividilo su: